Délivrabilité

Qu'est-ce que le quishing ? En savoir plus sur la montée des attaques de hameçonnage par QR code

La dernière menace en matière de cybersécurité pour les destinataires d'emails est l'utilisation créative de QR codes frauduleux. Découvrez comment protéger votre marque et vos abonnés contre les attaques de phishing par QR code.

Les QR codes (pour Quick Response Codes) sont devenus omniprésents dans nos vies numériques. Ils sont un moyen rapide et pratique d'accéder à l'information. Il vous suffit de passer votre téléphone au-dessus d'un de ces codes-barres bidimensionnels, de cliquer sur le lien généré et vous voilà lancé. Cependant, cette technologie apparemment inoffensive est devenue une nouvelle arme dans l'arsenal des cybercriminels. Le quishing, terme désignant l'hameçonnage par QR code, est en augmentation et il est essentiel de comprendre cette menace croissante si vous voulez vous protéger et protéger vos abonnés.

Dans cet article, nous examinons de plus près le quishing, expliquons comment il fonctionne et, surtout, comment vous protéger de ces attaques.

Table des matières

Authentification des emails

2FA (Authentification à deux facteurs)

Formation de sensibilisation

Mise en place de logiciels antivirus

Qu'est-ce que le phishing ?

Si vous n'avez jamais entendu parler de phishing (ou hameçonnage), sachez que c’est un type de cybercrime basé sur l'ingénierie sociale, dans le cadre duquel des pirates informatiques tentent de vous inciter à communiquer des données sensibles en ligne.

Ils se font passer pour quelqu'un ou une entité que vous connaissez ou en qui vous avez confiance, comme une banque ou une entreprise reconnue, et vous contactent par email (l'email spoofing) ou par SMS (le smishing). Ces messages d’arnaque tentent souvent de vous effrayer ou de vous exciter en vous promettant de l'argent ou des prix.

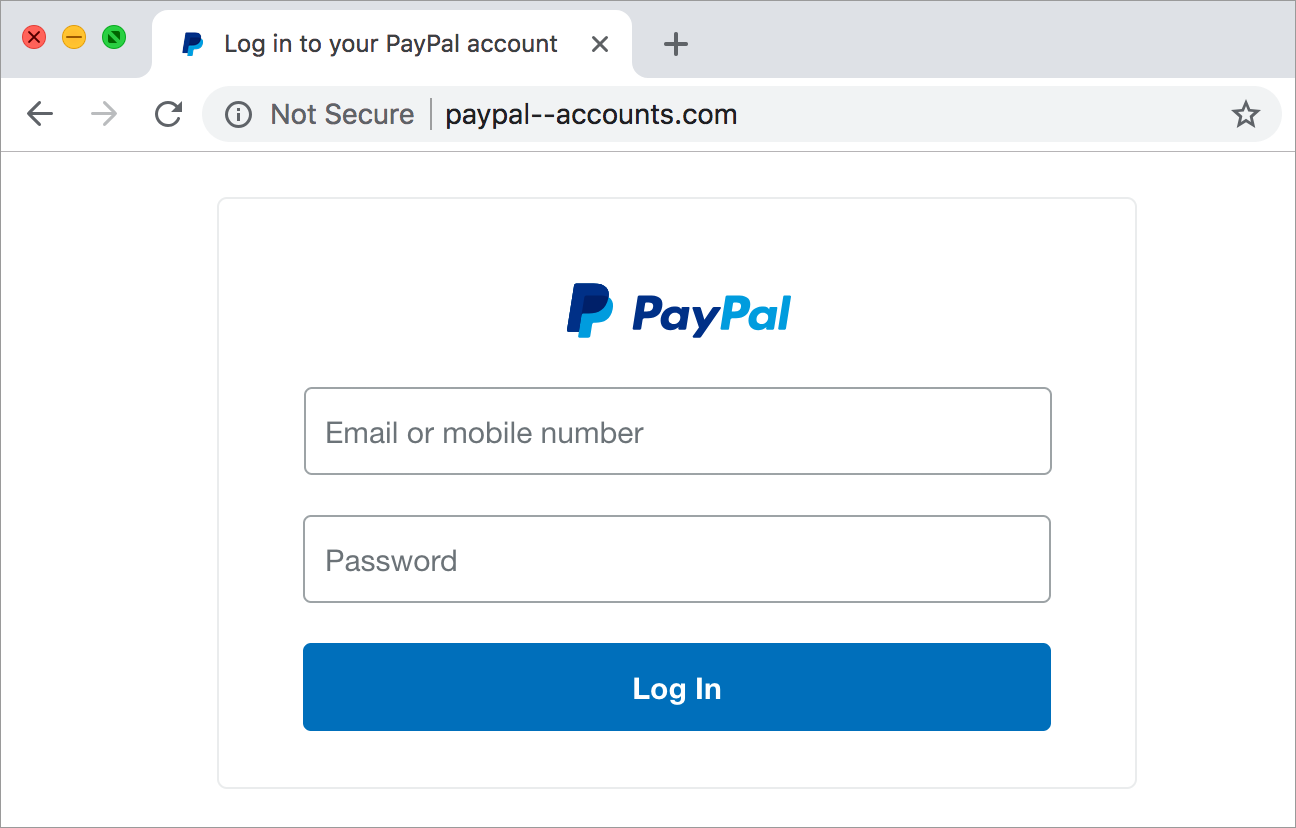

En cliquant sur le lien ou en ouvrant la pièce jointe contenue dans le message, vous vous retrouverez probablement sur un faux site web ou vous téléchargerez accidentellement un logiciel malveillant. L'objectif est de voler vos mots de passe, vos numéros de carte de crédit ou d'autres informations importantes.

Exemple d'une attaque par usurpation d'adresse email au cours de laquelle des escrocs renvoient les destinataires peu méfiants vers ce site web de phishing imitant la véritable page de connexion du site officiel de PayPal. Cette URL est un peu « fantaisiste », non ?

Qu'est-ce que le quishing ?

Le quishing est un autre type d'attaque par hameçonnage. Au lieu de cliquer sur un lien dans un email, vous êtes incité à scanner des QR codes. Ce code, une fois scanné, vous emmène sur un faux site web conçu pour voler vos coordonnées personnelles.

Les QR codes étant jusqu'à présent relativement inoffensifs (aujourd'hui ils sont utiles dans les bars et restaurants pour découvrir la carte, pour vos billets d’entrée dans une salle de spectacle ou un événement sportif, et par le passé, vous vous souvenez évidemment des pass sanitaires pendant la pandémie de covid), de nombreuses personnes ont été victimes d'attaques de quishing. Ainsi, la prochaine fois que vous verrez un QR code apparaître dans un email, réfléchissez-y à deux fois avant de le scanner avec votre téléphone.

Comment fonctionne le quishing ?

Voici un bref aperçu de la manière dont les cybercriminels mettent en place des cyberattaques par QR code :

Création d'un faux QR code : le cybercriminel crée un code QR qui, lorsqu'il est scanné, mène généralement à un site web malveillant conçu pour voler des informations d'identification, télécharger des logiciels malveillants ou collecter des informations personnelles.

Distribution du QR code : il sera ensuite distribué par différents moyens, tels que des emails, des messages textuels, des messages sociaux, des affiches physiques ou des dépliants.

Captation des victimes : le cybercriminel incite ensuite les victimes peu méfiantes à scanner le code QR en leur promettant des réductions, des articles gratuits, des concours, des notifications urgentes ou des demandes de vérification.

Lancement de l'attaque : une fois le code QR scanné, la victime est dirigée vers un site frauduleux d'hameçonnage qui peut sembler légitime et qui demande des informations sensibles telles que des identifiants de connexion, des données bancaires ou d'identification personnelle. Le QR code peut également déclencher le téléchargement d'un logiciel malveillant sur l'appareil de la victime.

Vol de données ou compromission de l'appareil : si la victime saisit ses informations sur le site de phishing, le cybercriminel recueille ces données et peut les utiliser à des fins d'usurpation d'identité, de fraude financière ou d'autres attaques. Si un logiciel malveillant est téléchargé, le pirate accède à l'appareil de la victime, ce qui peut entraîner une violation des données ou une exploitation plus poussée.

Exploitation : les informations volées sont ensuite utilisées à diverses fins malveillantes, telles que des transactions non autorisées, l'usurpation d'identité ou la vente sur le dark web.

Comment prévenir le quishing ?

La bonne nouvelle, c'est qu'il existe des moyens de lutter contre ces nouvelles attaques de phishing avancées et de rétablir la réputation du pauvre QR code qui n'avait rien demandé. Le plus évident est bien sûr de ne pas scanner les codes reçus par email (en particulier ceux provenant de sources que vous ne reconnaissez pas). Honnêtement, à quand remonte la dernière fois que vous avez reçu un code QR légitime par courrier électronique ?

En outre, vous voulez probablement protéger vos données (et la réputation de votre marque). Voici quelques bonnes pratiques à suivre :

Authentification des emails

Sans aucun doute, la meilleure façon de protéger votre marque contre les attaques de quishing est de mettre en œuvre des protocoles d'authentification des emails. Ces protocoles fonctionnent ensemble pour vérifier l'authenticité des expéditeurs d'emails, garantissant que les messages proviennent de sources légitimes. Cela empêche les cybercriminels d'usurper l'adresse électronique de votre marque pour distribuer des contenus malveillants, tels que des liens de phishing ou des codes QR menant à des sites web malveillants.

Les trois principaux protocoles d'authentification de l'emailing sont les suivants :

SPF (Sender Policy Framework)

DKIM (DomainKeys Identified Mail)

DMARC (Domain-based Message Authentication, Reporting, and Conformance)

Si vous souhaitez savoir comment mettre en œuvre les protocoles d'authentification recommandés pour protéger votre marque contre les attaques de phishing, suivez notre guide détaillé sur l'authentification des domaines avec SPF et DKIM.

2FA (Authentification à deux facteurs)

Le 2FA est une autre mesure de sécurité solide qui améliore considérablement la protection de votre marque contre les attaques de quishing. Concrètement, il exige une couche supplémentaire de vérification au-delà d'un simple mot de passe (le deuxième facteur, donc), ce qui rend exponentiellement plus difficile pour les criminels d'obtenir l'accès à des informations sensibles.

Ainsi, même si un cybercriminel parvient à obtenir le mot de passe d'un collègue, il ne pourra pas accéder à ce compte sans une authentification multifactorielle (généralement un code envoyé sur un appareil de confiance). Cela permet d'éviter les connexions non autorisées et de protéger les données de vos clients.

Formation de sensibilisation

Plusieurs signes révélateurs peuvent montrer qu'un email a été envoyé par un mauvais acteur, et vous pouvez former votre équipe à les surveiller. Par exemple, lorsque vous examinez un lien suspect généré par un QR code, vérifiez toujours l'URL. Contient-elle des fautes d'orthographe ? Y a-t-il des erreurs grammaticales ou un espacement étrange ? S'agit-il d'une URL légitime provenant d'une marque reconnue ?

De même, si l'email vous pousse à agir immédiatement ou s'il est truffé de mots déclenchant typique du spam, il peut également s'agir d'une tentative malveillante de vol de données. Veillez donc à former votre équipe à la vigilance avant d'interagir avec des emails suspects.

Mise en place de logiciels antivirus

Comme leur nom l'indique, les programmes antivirus peuvent identifier et bloquer les liens, les pièces jointes et les téléchargements malveillants qui sont souvent utilisés pour diffuser des escroqueries par hameçonnage. Ainsi, dans le cas malheureux où un collègue serait victime d'une attaque, les programmes antivirus agissent comme une deuxième ligne de défense, empêchant l'accès non autorisé à des informations sensibles.

En outre, les logiciels antivirus permettent d'endiguer la propagation des logiciels malveillants ou des rançongiciels si l'appareil d'un membre de l'équipe est infecté à la suite d'une attaque de quishing. Là encore, cela minimise le risque de violation des données.

Découvrez comment notre société sœur, Sinch Mailgun, a réussi à déjouer une attaque de phishing à grande échelle (en anglais) contre ses employés l'été dernier. Il y a beaucoup d'enseignements que vous pouvez potentiellement utiliser pour mieux protéger les données de votre entreprise.

Attaques de phishing par QR code

Vous vous dites peut-être « Aux autres, oui, mais ça ne m'arrivera pas », n'est-ce pas ? Nous ne remettons pas en cause votre optimisme, mais comme toujours, il vaut mieux prévenir que guérir. Il suffit de demander au ministère des finances chinois...

En novembre 2022, le gouvernement chinois a été victime d'une attaque à grande échelle par usurpation d'adresse email. Des pirates imitant le gouvernement ont envoyé un email de masse contenant un document Microsoft Word en pièce jointe :

Le corps du texte peut être traduit par : « Veuillez cliquer sur la pièce-jointe afin d'afficher la notification de l'application du Ministère des Finances pour les subventions personnelles au travail pour le quatrième trimestre 2022. »

Le document prétend que les contacts ont droit à une subvention gouvernementale. Les cybercriminels suggèrent ainsi que les destinataires doivent agir rapidement pour rester éligibles à cette subvention, citant diverses institutions et personnalités de la sécurité pour légitimer davantage l'escroquerie. Remarquez que l'on réunit ici toutes les conditions d'un email d'hameçonnage classique : sentiment d'urgence, récompense financière et autorité.

Pour recevoir l'argent, les destinataires sont invités à ouvrir le document Word et à scanner un QR code intégré :

Remarquez que le QR code intègre un visuel qui ressemble beaucoup à l'emblème officiel de la République populaire de Chine pour légitimer l'escroquerie.

Le code redirige ensuite les victimes vers un site qui réaffirme le contenu du document Word. Après avoir cliqué sur un CTA, les victimes peuvent commencer leur demande de subvention. Et bien sûr, pour recevoir l'argent, vous devez saisir vos coordonnées bancaires.

En incitant les utilisateurs à passer à un appareil mobile, les attaquants peuvent contourner de nombreuses mesures de sécurité mises en place sur un ordinateur portable classique fourni par l'entreprise.

Les criminels disposent désormais de toutes les informations nécessaires pour effectuer des transactions frauduleuses au nom de la victime.

Augmentez la sécurité de votre emailing avec Sinch Mailjet

Chez Sinch, l'authentification des emails est au cœur de notre offre de produits pour toutes nos solutions. Nous nous efforçons constamment de fournir aux expéditeurs les outils et les conseils nécessaires pour établir la confiance avec leur public, protéger la réputation de leur marque et renforcer la sécurité de leurs envois.

Lectures associées

Articles populaires

Marketing

En savoir plus

Deliverability

7 min

Noreply email address: Best practices for your email strategy

En savoir plus

Email best practices

13 min

66+ email subject lines that beg to be opened

En savoir plus